Outils pour utilisateurs

Catégories

Catégories:

Sécuriser les connexions d'apache avec let's encrypt

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Cette autorité fournit des certificats gratuits X.509 pour le protocole cryptographique TLS.

Le projet généralise l'usage des connexions sécurisées sur internet en supprimant la nécessité de paiement, de configuration du serveur web, des mails de validation et de renouvellement des certificats.

Il réduit donc, la complexité de mise en place et de maintenance du chiffrement TLS.

Pour cela, il faut installer un logiciel (certbot) qui va permet la gestion de certificats pour un serveur web, il est écrit en Python et tous cela au travers du protocole ACME, qui permet l'automatisation des échanges entre l'autorité de certification et le propriétaire du serveur web.

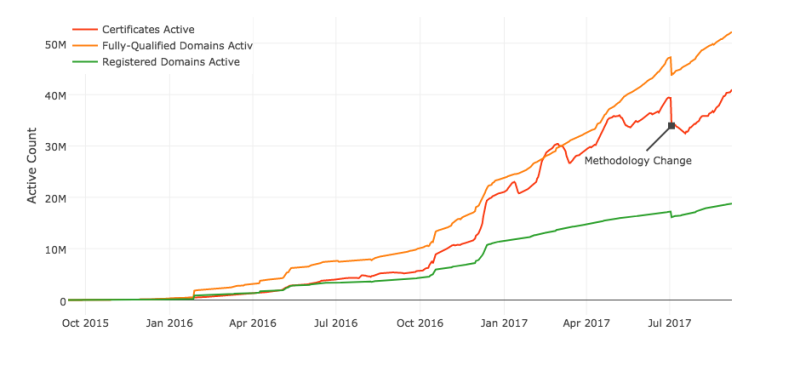

Aujourd'hui, il y a plus de 40 millions de certificats actif et plus de 18 millions de domaine enregistré chez let's encrypt.

Donc vous l'aurez compris, je vais donc mettre en place un certificat TLS avec let's encrypt.

Faire des sauvegardes incrémentales et automatique : Rsnapshot

Rsnapshot est un utilitaire de snapshot de système de fichiers basé sur rsync.

Rsnapshot est un utilitaire de snapshot de système de fichiers basé sur rsync.

Rsnapshot facilite la réalisation d'instantanés périodiques de machines locales et de machines distantes par ssh.

Les fichiers peuvent être restaurés par les logins qui les possèdent, sans que le login root ne soit impliqué.

Une fois que vos sauvegardes sont configurées, elles peuvent se produire automatiquement sans mains humaines.

Et parce que rsnapshot ne conserve qu'un nombre fixe (mais configurable) d'instantanés, la quantité d'espace disque utilisée n'augmentera pas continuellement.

Il est entièrement écrit en perl sans dépendances de modules (perl, rsync, ssh, logger, cp, rm, logger, du).

Installation d'un gestionnaire de configuration d'équipements réseau RANCID

Rancid (Really Awesome New Cisco confIg Differ) est un gestionnaire de configurations d'équipements réseau.

Rancid (Really Awesome New Cisco confIg Differ) est un gestionnaire de configurations d'équipements réseau.

Principalement destiné aux administrateurs réseau, RANCID surveille la configuration d'un routeur ou plus généralement de périphérique réseau, y compris les logiciels et le matériel (cartes, numéros de série, etc.) et utilise CVS (Concurrent Version System), Subversion (SVN) ou Git pour maintenir l'historique des modifications.

Rancid prend actuellement en charge les équipements suivants :

- switchs Allied Telesis exécutant AW +

- les routeurs Cisco

- les routeurs Juniper

- les commutateurs Catalyst

- les commutateurs Foundry (maintenant Brocade)

- les Redback NAS

- les muxes ADC EZT3

- les commutateurs MRTd (et donc probablement IRRd)

- Alteon

- HP Procurve

- J'ai même ajouté les commutateurs Alcatel-Lucent

Comment monter un répertoire avec SSHFS

Secure shell file system (ou SSHFS) permet le partage d'un système de fichiers de manière sécurisée en utilisant le protocole SFTP de SSH.

Secure shell file system (ou SSHFS) permet le partage d'un système de fichiers de manière sécurisée en utilisant le protocole SFTP de SSH.

Il s'agit d'un protocole de transfert de fichiers sécurisé qui fournit des fonctionnalités d'accès aux fichiers, de transfert de fichiers et de gestion de fichiers sur SSH.

SSHFS est un système de fichiers basé sur le protocole de transfert de fichiers SSH.

Il est utilisé sur un système client, c'est-à-dire que vous devez installer le paquet SSHFS sur votre ordinateur/portable local (CentOS/RHEL/Ubuntu/Debian).

Pas besoin d'installer quoi que ce soit sur le serveur.

Vous n'avez besoin que d'un serveur openssh installé côté serveur.

Protection d'un serveur samba 4

Les instructions suivantes vous aideront à fournir à votre serveur Samba une protection contre les vulnérabilités de sécurité.

Les instructions suivantes vous aideront à fournir à votre serveur Samba une protection contre les vulnérabilités de sécurité.

Même si vous faites les mises à jours, vous pourriez aimer les suggestions suivantes pour vous fournir des niveaux de protection supplémentaires.

Protéger un serveur apache d'un déni de service (DOS)

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Un déni de service distribué (DDoS) est le faite d'impliquer une multitude de source souvent des PC “zombies” dans l'attaque, donc des milliers de adresses IP unique.

On appelle « attaque par déni de service » toutes les actions ayant pour résultat la mise hors ligne d'un serveur.

Dans les faits, les attaques par déni de service sont opérées en saturant la bande passante d'un serveur défini.

wikipedia.org

Les attaques par déni de service distribuées sont plus difficiles à contrer.

Le principe même de l'attaque par déni de service distribuée est de diminuer les possibilités de stopper l'attaque.

Les attaques par déni de service non distribuées peuvent être contrées en identifiant l'adresse IP de la machine émettant les attaques et en la bannissant au niveau du pare-feu (iptables).

Comment, protéger notre serveur apache pour qu'il remonte ce genre d'attaque ?

Exécuter des commandes sur plusieurs serveurs en shell, utilisation simple de pssh

Parallel-ssh est un utilitaire vous permettant d'exécuter des commandes sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

Parallel-ssh est un utilitaire vous permettant d'exécuter des commandes sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

- parallel-scp : est utilitaire pour copier des fichiers en parallèle à un certain nombre d'ordinateurs.

- parallel-rsync : est un utilitaire de synchronisation de répertoire sur plusieurs hôtes en parallèle.

- parellel-nuke : il aide à tuer les processus sur plusieurs hôtes distants en parallèle.

- parellel-slurp : il aide à copier des fichiers à partir de plusieurs hôtes distants à un hôte central en parallèle.

Petit lien avec l'article c'est un autres outils) Comment configurer des clés SSH sur un système Linux

Comment générer des mots de passe chiffrer/déchiffrer aléatoires dans Linux

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Oui, mais on manque souvent d'imagination pour les créer, du moins j'en manque souvent.

Dans cet article, nous allons partager quelques trucs et astuces Linux intéressants pour générer des mots de passe aléatoires et aussi comment chiffrer et déchiffrer les mots de passe.

Quelques commandes pratiques d'audit système

Je me suis retrouvé dans des situations ou une machine n'avait pas le comportement habituel ou ces performances n'étaient pas au niveau du service qu'on demande à la machine.

Je me suis retrouvé dans des situations ou une machine n'avait pas le comportement habituel ou ces performances n'étaient pas au niveau du service qu'on demande à la machine.

Je vous propose quelques outils Linux qui pourraient vous aider a diagnostiqué des problèmes ou à faire un audit sur un serveur Linux.

Ces commandes m'ont sauvé la vie plusieurs fois et j'espère qu'elles feront pareille pour vous.

Comment forcer le changement de mot de passe à la prochaine connexion sur Linux

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Puis, après une connexion réussie, un nouvel utilisateur peut changer le mot de passe par défaut.

Pour des raisons de sécurité, il est souvent recommandé de “forcer” les utilisateurs à modifier le mot de passe par défaut après la première connexion pour vous assurer que le mot de passe initial n'est plus utilisé.

Voici comment forcer un utilisateur à changer son mot de passe sur la prochaine connexion.