Outils pour utilisateurs

Catégories

Catégories:

Sécuriser les connexions d'apache avec let's encrypt

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Cette autorité fournit des certificats gratuits X.509 pour le protocole cryptographique TLS.

Le projet généralise l'usage des connexions sécurisées sur internet en supprimant la nécessité de paiement, de configuration du serveur web, des mails de validation et de renouvellement des certificats.

Il réduit donc, la complexité de mise en place et de maintenance du chiffrement TLS.

Pour cela, il faut installer un logiciel (certbot) qui va permet la gestion de certificats pour un serveur web, il est écrit en Python et tous cela au travers du protocole ACME, qui permet l'automatisation des échanges entre l'autorité de certification et le propriétaire du serveur web.

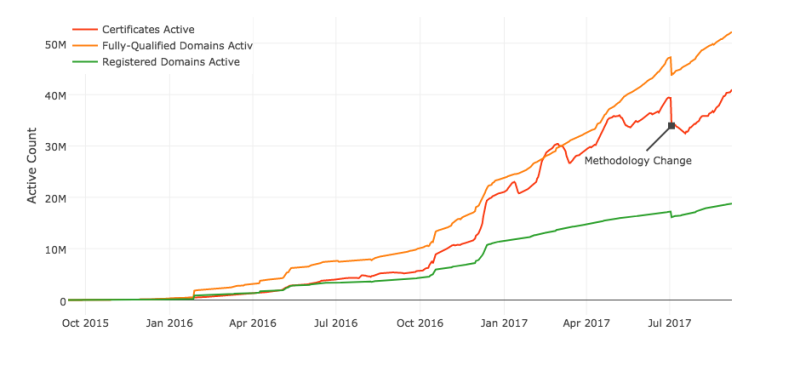

Aujourd'hui, il y a plus de 40 millions de certificats actif et plus de 18 millions de domaine enregistré chez let's encrypt.

Donc vous l'aurez compris, je vais donc mettre en place un certificat TLS avec let's encrypt.

Faire un pare-feu d'application web (waf) avec apache

vous l'aurez compris dans le titre nous allons installer le mode

vous l'aurez compris dans le titre nous allons installer le mode security2 sur apache avec les règles OWASP CRS, pour obtenir un WAF.

Un pare-feu d'application Web (WAF) est un pare-feu applicatif pour les applications HTTP(S).

Il applique un ensemble de règles à une conversation HTTP(S).

Généralement, ces règles couvrent les attaques courantes telles que le cross-site scripting (XSS), l'injection SQL, etc.

Bien que les proxies protègent généralement les clients, les WAF protègent les serveurs.

Un WAF est déployé pour protéger une application Web spécifique ou un ensemble d'applications Web.

Un WAF peut être considéré comme un proxy inverse.

Les WAF peuvent se présenter sous la forme d'une appliance, d'un plugin de serveur ou d'un filtre et peuvent être personnalisés pour une application.

L'effort pour effectuer cette personnalisation peut être important et doit être maintenu quand l'application est modifiée.

Protéger un serveur apache d'un déni de service (DOS)

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Un déni de service distribué (DDoS) est le faite d'impliquer une multitude de source souvent des PC “zombies” dans l'attaque, donc des milliers de adresses IP unique.

On appelle « attaque par déni de service » toutes les actions ayant pour résultat la mise hors ligne d'un serveur.

Dans les faits, les attaques par déni de service sont opérées en saturant la bande passante d'un serveur défini.

wikipedia.org

Les attaques par déni de service distribuées sont plus difficiles à contrer.

Le principe même de l'attaque par déni de service distribuée est de diminuer les possibilités de stopper l'attaque.

Les attaques par déni de service non distribuées peuvent être contrées en identifiant l'adresse IP de la machine émettant les attaques et en la bannissant au niveau du pare-feu (iptables).

Comment, protéger notre serveur apache pour qu'il remonte ce genre d'attaque ?