Personnaliser et optimiser la commande top

La commande top est un outil indispensable pour surveiller les performances de ton système Linux en temps réel.

La commande top est un outil indispensable pour surveiller les performances de ton système Linux en temps réel.

Voici comment la configurer et l’utiliser de manière optimale, avec des astuces pour afficher les informations qui t’intéressent et interagir efficacement avec les processus.

Transfert/Copie de fichiers vers plusieurs serveurs en Shell, utilisation simple de Pssh

Parallel-scp est un utilitaire vous permettant de transférer/copier des fichiers sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

Parallel-scp est un utilitaire vous permettant de transférer/copier des fichiers sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

- parallel-scp : est utilitaire pour copier des fichiers en parallèle à un certain nombre d'ordinateurs.

- parallel-rsync : est un utilitaire de synchronisation de répertoire sur plusieurs hôtes en parallèle.

- parellel-nuke : il aide à tuer les processus sur plusieurs hôtes distants en parallèle.

- parellel-slurp : il aide à copier des fichiers à partir de plusieurs hôtes distants à un hôte central en parallèle.

Cela peut-être utile quand vous avez beaucoup de serveur.

UTFixer : un script Python pour corriger les encodages incorrects dans les bases de données PostgreSQL

Si vous avez déjà rencontré des problèmes d'encodage incorrects lors de la manipulation d'une base de données PostgreSQL, vous savez à quel point cela peut être frustrant.

Le script Python utfixer est conçu pour faciliter le processus de conversion des données en encodage UTF-8 d'une base de données PostgreSQL, suivi de la correction des encodages incorrects à l'aide de la bibliothèque ftfy.

Comment chiffrer et déchiffrer des fichiers et répertoires en utilisant Tar et Openssl

J'ai déjà parlé d'outils pour chiffrer et déchiffrer des fichiers ou répertoires sensible, spécialement quand vous avez à les transmettre sur un réseau.

J'ai déjà parlé d'outils pour chiffrer et déchiffrer des fichiers ou répertoires sensible, spécialement quand vous avez à les transmettre sur un réseau.

Voila pourquoi, je vais vous présenter une solution qui Tar avec OpenSSL qui peut faire l'affaire, avec l'aide de ces deux outils sous linux, vous pouvez facilement créer des Archives chiffré sans aucun tracas.

petit lien avec l'article : Protéger ses données avec 5 outils de chiffrement sur Linux

Comment bloquer un compte utilisateur après plusieurs tentatives échouées

Voici, comment renforcer simplement la sécurité en bloquant les compte utilisateurs après un nombre consécutive d'authentifications échoué.

Voici, comment renforcer simplement la sécurité en bloquant les compte utilisateurs après un nombre consécutive d'authentifications échoué.

Cela peut être réalisé par l'utilisation du module pam_faillock ce qui permet de verrouiller temporairement le compte de l'utilisateur dans le cas de multiples tentatives authentifications et de garder un enregistrement de cette évènement.

pam_faillock est une partie de Linux PAM (Pluggable Authentication Modules), c'est un mécanisme dynamique pour implémenter des services d'authentification dans les applications et divers services système pour auditer l'activité du shell d'une connexion utilisateur.

5 conseils pour les nouveaux administrateurs Linux

Il est généralement assez facile pour les nouveaux administrateurs Linux de maîtriser les bases de l'installation, la configuration et la gestion des systèmes Linux aux niveau de base.

Il est généralement assez facile pour les nouveaux administrateurs Linux de maîtriser les bases de l'installation, la configuration et la gestion des systèmes Linux aux niveau de base.

Cependant, il faut des années pour obtenir la connaissance approfondie nécessaire dans de nombreux environnements de serveurs aujourd'hui.

Moi même, je ne connais pas tous, chaque jour j'approfondis.

Une chose que je recommande vraiment d'apprendre dès le début, c'est les bonnes pratiques.

Rappelez-vous, ce sont les bases.

Mais vous devez les saisir dans votre cerveau.

Prier et méditer sur elles, si cela aide.

Quoi que vous fassiez, apprenez ces règles.

Installation d'un logiciel d'automatisation de tâche serveurs Rundeck

Un outils que beaucoup de gens connaissent c'est

Un outils que beaucoup de gens connaissent c'est crond, il vous permet d'automatiser des tâches sous Linux , mais vous pouvez rencontrer certain problème le suivit de vos tâches par exemple.

En effet, il est facile de suivre un serveur, mais quand vous devez suivre plus 300 tâches sur une multitude de serveurs, cela peut être un travail fastidieux.

RunDeck est un outil d’automatisation de tâches open source, livré avec un cli et une interface web qui vous simplifie la gestion de tâches serveur.

Voici, les caractéristique du logiciel Rundeck :

- Une API Web, permettant de demander l’exécution de tâches via d’autres outils

- Exécution de commande distribuée ou de script

- La connexion aux serveurs se fait par SSH par défaut (par clé)

- Possibilité d'organiser un workflows en plusieurs étapes

- Exécution de tâches planifiées (syntaxe crond)

- Une console web

- Stratégie de contrôle d'accès basée sur les rôles avec prise en charge de LDAP/ActiveDirectory

- Historiques et journaux d'audit

- Des plugins qui lui permette de s'intégrer avec des services externes (nexus repository, Saltstack, ansible, kerberos, redmine, puppet, jenkins, amazon EC2, …)

- Outils d'interface de ligne de commande

- Open-Source sous licence Apache et auto-hébergé

Je vais vous montrer comment mettre en place ce logiciel sous Debian.

Installation d'un logiciel de tableau de bord kanboard

Kanboard est un logiciel de tableau de bord open source, inspiré par le tableau kanban, pour le suivi des tâches.

Kanboard est un logiciel de tableau de bord open source, inspiré par le tableau kanban, pour le suivi des tâches.

Kanboard est une technique de visualisation du flux de travail et d'organisation de projets.

En particulier, dans le développement de logiciels, il fournit un système de gestion de processus visuel pour aider à décider comment organiser la production.

Ce logiciel permet de suivre visuellement l'évolution de vos projets.

Voici, les caractéristique du logiciel kanboard :

- Permet de visualiser votre travail

- Limitez votre travail en cours, pour être plus efficace

- Personnalisez vos tableaux en fonction de vos activités

- la gestion de plusieurs projets avec la possibilité de faire glisser et déposer des tâches

- faire des rapports et analyses de vos activités

- Personnalisation simple

- l'accès ce fait depuis un navigateur

- Des plugins qui lui permette de s'intégrer avec des services externes (Bitbucket, amazon S3, github, gitlab, jabber, rocketchat, slack, …)

- Open-Source sous licence MIT, et auto-hébergé

Je vais vous montrer comment mettre en place ce logiciel sous Debian.

Sécuriser les connexions d'apache avec let's encrypt

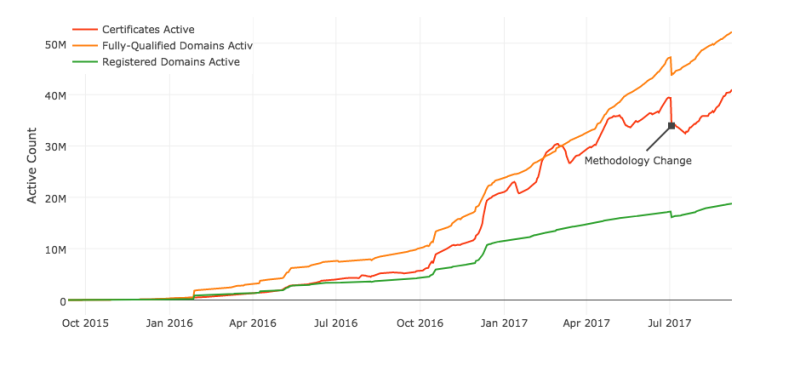

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Let's Encrypt est une autorité de certification lancée le 3 décembre 2015 (Bêta Version Publique) par l'internet Security Research Group.

Cette autorité fournit des certificats gratuits X.509 pour le protocole cryptographique TLS.

Le projet généralise l'usage des connexions sécurisées sur internet en supprimant la nécessité de paiement, de configuration du serveur web, des mails de validation et de renouvellement des certificats.

Il réduit donc, la complexité de mise en place et de maintenance du chiffrement TLS.

Pour cela, il faut installer un logiciel (certbot) qui va permet la gestion de certificats pour un serveur web, il est écrit en Python et tous cela au travers du protocole ACME, qui permet l'automatisation des échanges entre l'autorité de certification et le propriétaire du serveur web.

Aujourd'hui, il y a plus de 40 millions de certificats actif et plus de 18 millions de domaine enregistré chez let's encrypt.

Donc vous l'aurez compris, je vais donc mettre en place un certificat TLS avec let's encrypt.

Faire des sauvegardes incrémentales et automatique : Rsnapshot

Rsnapshot est un utilitaire de snapshot de système de fichiers basé sur rsync.

Rsnapshot est un utilitaire de snapshot de système de fichiers basé sur rsync.

Rsnapshot facilite la réalisation d'instantanés périodiques de machines locales et de machines distantes par ssh.

Les fichiers peuvent être restaurés par les logins qui les possèdent, sans que le login root ne soit impliqué.

Une fois que vos sauvegardes sont configurées, elles peuvent se produire automatiquement sans mains humaines.

Et parce que rsnapshot ne conserve qu'un nombre fixe (mais configurable) d'instantanés, la quantité d'espace disque utilisée n'augmentera pas continuellement.

Il est entièrement écrit en perl sans dépendances de modules (perl, rsync, ssh, logger, cp, rm, logger, du).

Installation d'une application de gestion de projets

Redmine est une application web libre de gestion de projets complète en mode web, développée en Ruby sur la base du framework Ruby on Rails.

Redmine est une application web libre de gestion de projets complète en mode web, développée en Ruby sur la base du framework Ruby on Rails.

Comme il est basé sur une interface Web, vous pouvez donc l'utiliser à partir de n'importe quelle plate-forme client qui fournit un navigateur Web.

Il convient parfaitement aux équipes multilingues car il contient des traductions pour 42 langues.

Vous pouvez suivre plusieurs projets dans une seule installation, il dispose d'une plateforme de support intégré, d'une gestion des documents, d'un gestionnaire de fichier, d'un wiki pour le support support.

Vous pouvez le connecter à d'autres applications pour l'authentification LDAP et API REST.

Voici, ces principales fonctionnalités :

- gestion multi-projets

- gestion fine des droits utilisateurs définis par des rôles

- gestion de groupes d'utilisateurs

- rapports de bogues (bugs), demandes d'évolutions

- personnalisation avancées des demandes (champs, flux, droits personnalisables)

- Wiki multi-projets

- forums multi-projets

- news et tickets accessibles par RSS/ATOM

- notifications par courriel (mail)

- gestion de feuilles de route, GANTT, calendrier

- saisie du temps passé (sans possibilité de modifier une saisie antérieure)

- historique

- intégration avec divers suivis de versions : SVN, CVS, Mercurial, Git, Bazaar et Darcs

- identification possible via LDAP, OpenID et CAS (à travers un plugin pour ce dernier)

- support de plusieurs bases de données : MySQL, MariaDB, PostgreSQL, SQLite ou SQL Server

Ce tutoriel couvre l'installation de Redmine 3.4.2 avec Apache2 en tant que serveur Web et MariaDB comme base de données sur le système d'exploitation Debian 9.

Configuration de seafile avec apache

une des choses qui peut vous ennuyez avec Seafile, ce sont les ports, en effet entre le port 8000 pour le serveur web (Seahub) et le port 8082 pour le serveur de fichier cela peut-être assez facile de se tromper entre les ports.

une des choses qui peut vous ennuyez avec Seafile, ce sont les ports, en effet entre le port 8000 pour le serveur web (Seahub) et le port 8082 pour le serveur de fichier cela peut-être assez facile de se tromper entre les ports.

Ce que je vous propose aujourd'hui, est d'utiliser Apache, peut-être le serveur web le plus utilisé aujourd'hui (cela va déplaire à ceux qui utilise nginx

Housekeeping

Pour ceux qui utilisent zabbix, il y a peut-être une alerte qu'ils ont déjà vue (Zabbix housekeeper processes more than 100% busy).

Pour ceux qui utilisent zabbix, il y a peut-être une alerte qu'ils ont déjà vue (Zabbix housekeeper processes more than 100% busy).

Pour les autres, mais que peut-bien faire ce processus de gouvernante ou de femme de ménage ?

Que fais zabbix HouseKeeper?

Que nettoie zabbix Housekeeper?

Je vais vous expliquer à quoi correspond l'alerte évoqué et surtout comment la gérer.

Linux access control list (ACL)

Les droits sur un fichier/répertoire permettent de restreindre les accès à un fichier/répertoire, suivant un certain nombre de paramètres.

Les droits sur un fichier/répertoire permettent de restreindre les accès à un fichier/répertoire, suivant un certain nombre de paramètres.

Les trois principaux droits sur des fichiers/répertoires sont:

- la lecture ('r')

- l'écriture ('w')

- l’exécution ('x')

Ces différents droits sont associées à trois types d'utilisateurs :

- Le propriétaire du fichier ('u')

- les utilisateurs appartenant au groupe auquel appartient le fichier/répertoire ('g')

- les autres, qui correspond à tous le monde ('o')

C'est une des bases de la sécurité informatique.

De nombreuses combinaisons sont possibles.

On peut ainsi permettre aux autres utilisateurs la lecture et l'exécution d'un fichier/répertoire, mais pas sa modification, etc.

Ce système a une limite, il ne permet pas de réglages fins.

Il est par exemple impossible de donner les mêmes droits pour partager des fichiers entre plusieurs utilisateurs ou groupes d'utilisateurs, tout en les gardant confidentiels face aux autres.

Pour pallier ces lacunes a été conçu le système des ACL.

un système permettant de faire une gestion plus fine des droits d'accès aux fichiers que ne le permet la méthode employée par les systèmes UNIX/LINUX.

Installation d'un gestionnaire de configuration d'équipements réseau RANCID

Rancid (Really Awesome New Cisco confIg Differ) est un gestionnaire de configurations d'équipements réseau.

Rancid (Really Awesome New Cisco confIg Differ) est un gestionnaire de configurations d'équipements réseau.

Principalement destiné aux administrateurs réseau, RANCID surveille la configuration d'un routeur ou plus généralement de périphérique réseau, y compris les logiciels et le matériel (cartes, numéros de série, etc.) et utilise CVS (Concurrent Version System), Subversion (SVN) ou Git pour maintenir l'historique des modifications.

Rancid prend actuellement en charge les équipements suivants :

- switchs Allied Telesis exécutant AW +

- les routeurs Cisco

- les routeurs Juniper

- les commutateurs Catalyst

- les commutateurs Foundry (maintenant Brocade)

- les Redback NAS

- les muxes ADC EZT3

- les commutateurs MRTd (et donc probablement IRRd)

- Alteon

- HP Procurve

- J'ai même ajouté les commutateurs Alcatel-Lucent

Comment monter un répertoire avec SSHFS

Secure shell file system (ou SSHFS) permet le partage d'un système de fichiers de manière sécurisée en utilisant le protocole SFTP de SSH.

Secure shell file system (ou SSHFS) permet le partage d'un système de fichiers de manière sécurisée en utilisant le protocole SFTP de SSH.

Il s'agit d'un protocole de transfert de fichiers sécurisé qui fournit des fonctionnalités d'accès aux fichiers, de transfert de fichiers et de gestion de fichiers sur SSH.

SSHFS est un système de fichiers basé sur le protocole de transfert de fichiers SSH.

Il est utilisé sur un système client, c'est-à-dire que vous devez installer le paquet SSHFS sur votre ordinateur/portable local (CentOS/RHEL/Ubuntu/Debian).

Pas besoin d'installer quoi que ce soit sur le serveur.

Vous n'avez besoin que d'un serveur openssh installé côté serveur.

Faire un pare-feu d'application web (waf) avec apache

vous l'aurez compris dans le titre nous allons installer le mode

vous l'aurez compris dans le titre nous allons installer le mode security2 sur apache avec les règles OWASP CRS, pour obtenir un WAF.

Un pare-feu d'application Web (WAF) est un pare-feu applicatif pour les applications HTTP(S).

Il applique un ensemble de règles à une conversation HTTP(S).

Généralement, ces règles couvrent les attaques courantes telles que le cross-site scripting (XSS), l'injection SQL, etc.

Bien que les proxies protègent généralement les clients, les WAF protègent les serveurs.

Un WAF est déployé pour protéger une application Web spécifique ou un ensemble d'applications Web.

Un WAF peut être considéré comme un proxy inverse.

Les WAF peuvent se présenter sous la forme d'une appliance, d'un plugin de serveur ou d'un filtre et peuvent être personnalisés pour une application.

L'effort pour effectuer cette personnalisation peut être important et doit être maintenu quand l'application est modifiée.

Protection d'un serveur samba 4

Les instructions suivantes vous aideront à fournir à votre serveur Samba une protection contre les vulnérabilités de sécurité.

Les instructions suivantes vous aideront à fournir à votre serveur Samba une protection contre les vulnérabilités de sécurité.

Même si vous faites les mises à jours, vous pourriez aimer les suggestions suivantes pour vous fournir des niveaux de protection supplémentaires.

Protéger un serveur apache d'un déni de service (DOS)

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Le Déni de service (DoS) est une attaque ayant pour but de rendre indisponible un service de la machine ou un réseau pour ses utilisateurs destinés, comme d'interrompre ou de suspendre les services d'un hôte connecté à Internet temporairement ou indéfiniment.

Un déni de service distribué (DDoS) est le faite d'impliquer une multitude de source souvent des PC “zombies” dans l'attaque, donc des milliers de adresses IP unique.

On appelle « attaque par déni de service » toutes les actions ayant pour résultat la mise hors ligne d'un serveur.

Dans les faits, les attaques par déni de service sont opérées en saturant la bande passante d'un serveur défini.

wikipedia.org

Les attaques par déni de service distribuées sont plus difficiles à contrer.

Le principe même de l'attaque par déni de service distribuée est de diminuer les possibilités de stopper l'attaque.

Les attaques par déni de service non distribuées peuvent être contrées en identifiant l'adresse IP de la machine émettant les attaques et en la bannissant au niveau du pare-feu (iptables).

Comment, protéger notre serveur apache pour qu'il remonte ce genre d'attaque ?

Comment récupérer un fichier supprime sous linux

Cela vous est-il déjà arrivé?

Cela vous est-il déjà arrivé?

Vous avez réalisé que vous avez supprimé par erreur un fichier :

- à l'aide de la touche

Suppr - en utilisant

rmdans la ligne de commande

Dans le premier cas, vous pouvez toujours aller dans la Corbeille, rechercher le fichier et le restaurer à son emplacement d'origine.

Mais qu'en est-il du second cas?

Comme, je suis sûr que vous le savez sans doute, la ligne de commande Linux n'envoie pas les fichiers supprimés n'importe où, il les supprime.

Dans cet article, nous partagerons un conseil qui peut être utile pour éviter que cela ne vous arrive, et un outil que vous pouvez envisager d'utiliser si à un moment donné vous êtes assez négligent de le faire de toute façon.

Comment détecter un conflit d'adresse IP sous Linux

L'adresse IP (IPv4) est une des ressources rare qui est partagée par les différents utilisateurs et les périphériques.

L'adresse IP (IPv4) est une des ressources rare qui est partagée par les différents utilisateurs et les périphériques.

Avoir un conflit d'adresse IP signifie qu'il y a plus d'un périphérique réseau ou ordinateur qui revendique la même adresse IP.

Un conflit d'adresse IP peut se produire lorsqu'un serveur DHCP a attribué une adresse IP à un ordinateur et la même adresse IP est affecté à un autre périphérique réseau par quelqu'un.

Un conflit d'adresse IP peut également se produire quand il y a plus d'un serveur DHCP (généralement intégré dans un routeur) branché sur le réseau local, ce qui donne de manière automatique des adresses IP du même sous-réseau.

Vous pouvez utiliser un outil appelé arp-scan pour détecter les conflits d'adresses IP dans Linux.

Exécuter des commandes sur plusieurs serveurs en shell, utilisation simple de pssh

Parallel-ssh est un utilitaire vous permettant d'exécuter des commandes sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

Parallel-ssh est un utilitaire vous permettant d'exécuter des commandes sur plusieurs serveurs Linux distants en utilisant un terminal, cet outil est une partie de Pssh (ou parallel-ssh), qui fournit des versions parallèles de OpenSSH et d'autres outils similaires, tels que:

- parallel-scp : est utilitaire pour copier des fichiers en parallèle à un certain nombre d'ordinateurs.

- parallel-rsync : est un utilitaire de synchronisation de répertoire sur plusieurs hôtes en parallèle.

- parellel-nuke : il aide à tuer les processus sur plusieurs hôtes distants en parallèle.

- parellel-slurp : il aide à copier des fichiers à partir de plusieurs hôtes distants à un hôte central en parallèle.

Petit lien avec l'article c'est un autres outils) Comment configurer des clés SSH sur un système Linux

Service DHCP en failover

Je suis d'un naturel assez stressé, c'est pour cette raison que je n’hésite pas doubler les services que je met en place, ce qui me laisse du temps pour réparer et surtout je maintient le service en place, ce qui est important dans une logique de haute disponibilité.

Je suis d'un naturel assez stressé, c'est pour cette raison que je n’hésite pas doubler les services que je met en place, ce qui me laisse du temps pour réparer et surtout je maintient le service en place, ce qui est important dans une logique de haute disponibilité.

On double bien un serveur DNS sur le réseau, mais vous aller me dire, doubler un service DHCP est dangereux sur un réseaux, le risque est d'avoir des doublons d'IP.

Je vous dirai oui, mais c'est parce que vous ne vous êtes jamais servi de certaines options.

Car en effet on peut faire du failover, mais aussi faire en sorte que les serveurs répartisse la plage IP entre les 2 serveurs.

Changer l'éditeur de texte par défaut sur Debian ou équivalent

L'éditeur par défaut de Debian est configuré à l'installation.

L'éditeur par défaut de Debian est configuré à l'installation.

Si vous êtes comme moi un grand habitué de Vim et que vous vous retrouvez sous nano, ceci peut-être gênant pour éditer, par exemple, le fichier crontab ou faire un visudo.

Heureusement pour nous Debian (ou équivalent, Ubuntu) propose l'outil update-alternatives pour gérer cela.

Comment configurer des clés SSH sur un système Linux

Si vous voulez exporter des fichiers en SCP, vous avez la fainéantise de saisir le mot de passe d'une machine Linux ou que vous souhaité sécurisé plus l'authentification SSH voici comment générer un certificat RSA pour vous simplifiez la vie.

Si vous voulez exporter des fichiers en SCP, vous avez la fainéantise de saisir le mot de passe d'une machine Linux ou que vous souhaité sécurisé plus l'authentification SSH voici comment générer un certificat RSA pour vous simplifiez la vie.

Comment définir la politique de mot de passe sur Linux

La gestion des logins est l'un des emplois les plus critiques des administrateurs système.

La gestion des logins est l'un des emplois les plus critiques des administrateurs système.

En particulier, la sécurité des mots de passe doit être considérée comme la principale préoccupation pour tout système Linux sécurisé.

Je vais décrire comment configurer la politique de mot de passe sur Linux.

Quelques exemples pratiques de l'utilisation de la commandes NMAP

Nmap est un scanner de ports libre.

Nmap est un scanner de ports libre.

Il est conçu pour détecter les ports ouverts, identifier les services hébergés et obtenir des informations sur le système d'exploitation d'un ordinateur distant.

Ce logiciel est devenu une référence pour les administrateurs réseaux, car l'audit des résultats de Nmap fournit des indications sur la sécurité d'un réseau.

Il est disponible sous Windows, Mac OS X, Linux, BSD et Solaris.

Le code source de Nmap est disponible sous la licence GNU GPL.

Dans cet article, nous allons couvrir quelques exemples pratiques de la commande NMAP sous Linux.

Les principales utilisations de nmap sont:

- Déterminer les ports et les services ouverts en cours d'exécution dans un hôte

- Déterminer le système d'exploitation exécuté sur un hôte

- Usurpé l'adresse IP source (consistera à utiliser l'option -S)

Comment faire pour éviter un soudain surplus d’accès disque de la part d'un script Shell ou un programme

Un surplus soudain des E/S disque violente peut faire baisser les performances de votre serveur de mail ou de votre serveur Web.

Un surplus soudain des E/S disque violente peut faire baisser les performances de votre serveur de mail ou de votre serveur Web.

Pour éviter ce genre de problème d'explosion soudaine, exécutez votre script avec une classe de d'ordonnancement et de priorité.

Linux est livré avec divers utilitaires pour gérer ce genre d'incident.

Protection des données stockées CLI Linux

J'ai déjà parlé d'outils qui permette de protéger vos données ici, Je voudrai faire un petit complément d'information.

J'ai déjà parlé d'outils qui permette de protéger vos données ici, Je voudrai faire un petit complément d'information.

Pourquoi, protéger vos données me rediriez-vous?

On peut mettre des droits particulier, sur nos fichiers et répertoires.

Les permissions standard sur le système de fichiers permettent de se protéger des accès inopportuns.

Un problème demeure toutefois, quiconque a un accès direct au disque dur depuis un système d'exploitation tiers, en remontant le disque dans une nouvelle machine par exemple ou plus simplement en démarrant sur un live-cd, peut accéder aux données en court-circuitant toutes les permissions en place sur les fichiers.

je vais cette fois vous proposez de le faire à différent niveaux fichiers, disque ou partition et filesystem.

Installation du système de virtualisation lxc (linux containers)

Voyons comment fonctionne LXC, qui est un système de virtualisation utilisant l'isolation…

Voyons comment fonctionne LXC, qui est un système de virtualisation utilisant l'isolation…

Duplication et synchronisation de données

Comme je l'ai déjà abordé, je suis d'un naturel assez pessimiste, même dans les sauvegardes, donc je prévois toujours un plan B.

Comme je l'ai déjà abordé, je suis d'un naturel assez pessimiste, même dans les sauvegardes, donc je prévois toujours un plan B.

Je pense que j'ai déjà fait le tour de la question dans de précédents articles (Faire des sauvegardes : Snapshot, Sauvegarde de données sous Linux).

Je n'ai pas abordé la duplication ou la synchronisation de données, mais a quoi ça sert, en effet votre système de sauvegarde est au point, pourquoi donc se prendre la tête là-dedans.

Je répondrai, les problèmes de sauvegarde sont en effet peu fréquents, mais quand il arrive …, de plus je distingue 2 avantages à la synchronisation ou la duplication :

- L'avantage le plus important est la réduction d'espace occupé par les sauvegardes.

- Un avantage indirect, conséquence du précédent est la diminution de la bande passante nécessaire à la sauvegarde dans le cas de la dé-duplication à la source.

Je vois un autre avantage, oui je sais que j'avais dit 2, mais le dernier est la sérénité

SSH sur plusieurs machines simultanément

Je me retrouve souvent à exécuter la même commande sur plusieurs serveurs en même temps.

Je me retrouve souvent à exécuter la même commande sur plusieurs serveurs en même temps.

Par exemple, je vais parfois avoir besoin de vérifier l'utilisation de la mémoire d'une flotte de serveurs.

D'autres fois, je veux grep rapidement les journaux de plusieurs machines, à des fins de dépannage.

Une fois que vous êtes au-delà de la gestion d'un ou deux serveurs, vous vous surprendrez à perdre 3 heures, si vous ne disposez pas d'un moyen d'exécuter des commandes sur plusieurs machines Linux simultanément.

Je vais vous expliquer comment exécuter rapidement des commandes sur un grand nombre de machines Linux à la fois.

Fait sur Debian Jessie

Sauvegarde de données sous Linux

La gestion de la sauvegarde à bien évoluer sur les systèmes Linux.

La gestion de la sauvegarde à bien évoluer sur les systèmes Linux.

Des outils qui géraient dans le meilleur des cas un lecteur de bande local, jusqu'aux outils modernes sophistiqués et aux logiciels de sauvegarde commerciaux, l'éventail est large.

L'essentiel est de connaître les moyens disponibles et d'adapter sa stratégie de sauvegarde à ses besoins en fonction du temps et de l'argent qu'on est prêt à investir dans la sauvegarde.

Je vais donc présenter quelques moyens pour effectuer des sauvegardes.

Comment forcer le changement de mot de passe à la prochaine connexion sur Linux

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Puis, après une connexion réussie, un nouvel utilisateur peut changer le mot de passe par défaut.

Pour des raisons de sécurité, il est souvent recommandé de “forcer” les utilisateurs à modifier le mot de passe par défaut après la première connexion pour vous assurer que le mot de passe initial n'est plus utilisé.

Voici comment forcer un utilisateur à changer son mot de passe sur la prochaine connexion.

Quelques commandes pratiques d'audit système

Je me suis retrouvé dans des situations ou une machine n'avait pas le comportement habituel ou ces performances n'étaient pas au niveau du service qu'on demande à la machine.

Je me suis retrouvé dans des situations ou une machine n'avait pas le comportement habituel ou ces performances n'étaient pas au niveau du service qu'on demande à la machine.

Je vous propose quelques outils Linux qui pourraient vous aider a diagnostiqué des problèmes ou à faire un audit sur un serveur Linux.

Ces commandes m'ont sauvé la vie plusieurs fois et j'espère qu'elles feront pareille pour vous.

Comment générer des mots de passe chiffrer/déchiffrer aléatoires dans Linux

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Dans un environnement multi-utilisateurs Linux, il est une pratique standard pour créer des logins avec un certain mot de passe par défaut.

Oui, mais on manque souvent d'imagination pour les créer, du moins j'en manque souvent.

Dans cet article, nous allons partager quelques trucs et astuces Linux intéressants pour générer des mots de passe aléatoires et aussi comment chiffrer et déchiffrer les mots de passe.

Comment active SSL Sur MySQL

Lorsque les utilisateurs veulent avoir une connexion sécurisés à leur serveur MySQL, ils comptent souvent sur les tunnels VPN ou SSH.

Lorsque les utilisateurs veulent avoir une connexion sécurisés à leur serveur MySQL, ils comptent souvent sur les tunnels VPN ou SSH.

Pourtant, une autre option pour la sécurisation des connexions MySQL est d'activer SSL wrapper sur un serveur MySQL.

Chacune de ces approches a ses propres avantages et inconvénients.

Par exemple, dans des environnements très dynamiques où beaucoup de connexions MySQL de courte durée, le VPN ou les tunnels SSH peuvent être un meilleur choix que le protocole SSL qui implique un coût de calcul sur la liaison SSL par connexion.

D'autre part, pour les applications avec relativement peu de connexions MySQL de longue durée, le chiffrement basé sur SSL peut être raisonnable.

MySQL possède déjà un support intégré SSL, vous ne devez pas mettre en œuvre une couche de sécurité distinct comme sur un VPN ou un tunnel SSH, qui a son propre temps de maintenance.

La mise en œuvre de SSL dans un serveur MySQL, chiffre toutes les données entre le serveur et le client, empêchant ainsi les écoutes ou les données reniflé dans les réseaux étendus.

En outre, SSL fournit également une possibilité d'identifier, de vérifier le serveur au moyen du certificat SSL, ce qui peut protéger les utilisateurs contre les attaques possibles de phishing.

Dans cet article, nous allons voir ensemble, comment activer le protocole SSL sur un serveur MySQL.

A noter que la même procédure est également applicable à MariaDB.

Installation d'un agent

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

Un agent ZABBIX peut être installé sur les hôtes Linux, UNIX et Windows afin d'obtenir des statistiques comme la charge CPU, l'utilisation du réseau, l'espace disque,… .

Il y a 2 de types d'agents :

- Un agent passif : Le contrôles passifs est une demande de données simple.

Zabbix serveur ou proxy demande certaines des données (par exemple, la charge CPU, ..) et l'agent Zabbix renvoie le résultat au serveur. - Un agent actif : Les contrôles actifs nécessitent un traitement plus complexe.

L'agent doit d'abord récupérer sur le serveur(s) une liste d'éléments pour un traitement indépendant.

Donc, je vais montrer comment installer zabbix agent depuis les sources sur zabbix.com.

Fait sur debian Jessie.

Sauvegarde et restauration d'un AD DC

Cette article est ajusté à samba 4.x.

Cette article est ajusté à samba 4.x.

J'ai déjà traité l'installation et rôle active directory domain controller.

Je vais vous parler de la sauvegarde et la restauration de samba dans l'espoir qu'il sera utile.

Installation d'un serveur

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

Le « serveur ZABBIX » peut être décomposé en trois parties séparées : Le serveur de données, l'interface de gestion et le serveur de traitement.

Chacune d'elles peut être disposée sur une machine différente pour répartir la charge et optimiser les performances.

Donc, je vais montrer comment installer zabbix-server depuis les sources sur zabbix.com.

Fait sur debian Jessie

Surveiller un raid logiciel dans zabbix

Après, les quelques tutos de mis en place de la solution zabbix, vous surveillez vos équipements et serveurs, mais sur vos serveurs (sur certains) vous n'avez pas investi dans une carte raid, mais n'ayant pas envie de jouer avec le feu, vous vous dites, je vais faire un raid logiciels pour palier au problème de disque.

Après, les quelques tutos de mis en place de la solution zabbix, vous surveillez vos équipements et serveurs, mais sur vos serveurs (sur certains) vous n'avez pas investi dans une carte raid, mais n'ayant pas envie de jouer avec le feu, vous vous dites, je vais faire un raid logiciels pour palier au problème de disque.

Donc, la second réflexion que vous pouvez faire, mais comment surveiller le raid logiciel ?

je vous proposes une solution.

Je vais vous présenter le template que j'utilise pour cela.

Mise en place de l'interface web

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

Zabbix frontend est l'interface web de zabbix écrit en PHP, un serveur web est nécessaire.

Donc, je vais montrer comment installer l'interface web depuis les sources sur zabbix.com.

Fait sur debian Jessie.

rôle active directory domain controller

Qui ne n'a jamais assisté à une discussion avec des pro Windows, vous racontent Linux c'est bien, mais 100% des entreprises ont au moins un serveur Windows et il parle de l'Active Directory de Windows.

Qui ne n'a jamais assisté à une discussion avec des pro Windows, vous racontent Linux c'est bien, mais 100% des entreprises ont au moins un serveur Windows et il parle de l'Active Directory de Windows.

Depuis décembre 2012 cela est fini, l'arrivée de samba 4 change tout, en effet, il est ainsi possible de joindre complètement des clients Windows à un domaine et effectuer des opérations d'ouverture de session.

Et la cerise sur le gâteau, pour ceux qui seraient habitués a manipulé cela avec les outils d'administration de serveur distant RSAT de Windows, c'est possible.

Vous l'aurez bien compris, je vais vous montrer comment fabriquer non pas un, mais 2 serveurs samba active directory domain controller, oui parce qu'un réseau avec un serveur DC cela ne n'existe pas, ou sinon c'est que vous avez préparé une petite place sous votre moquette de bureau, le jour ou cela tombe.

Donc je récapitule :

- un Serveur DC samba 4 master

- un Serveur DC samba 4 secondaire

Pour l'installation, regardé Installation d'un serveur SAMBA 4, car l'article est basé dessus.

Installation d'un proxy

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

ZABBIX est un logiciel libre permettant de surveiller l'état de divers services réseau, serveurs et autres matériels réseau et produisant des graphiques dynamiques de consommation des ressources.

Le système natif de proxy de ZABBIX, permet de répartir la charge ou d'assurer une meilleure disponibilité de service.

Donc, je vais montrer comment installer zabbix-proxy depuis les sources sur zabbix.com.

Fait sur debian Jessie.

Installation d'un service de stockage en ligne (Dropbox like)

Seafile est un logiciel libre permettant de construire un service de stockage.

Seafile est un logiciel libre permettant de construire un service de stockage.

Il a été cité dans les médias comme un système permettant de « mieux protéger sa vie privée sur Internet ».

La société qui développe le logiciel a développé une offre commerciale en mode SaaS sous le nom de Seacloud.

Seafile est constitué de trois composants :

- un serveur, Seafile (sous licence GPLv2)

- une interface web, SeaHub (sous licence Apache), permettant de consulter les fichiers gérés par Seafile directement via le web

- un client de synchronisation (disponible sur Android/Linux/MAC OS/Windows).

Le projet utilise un modèle inspiré de Git pour la gestion de fichiers, avec certaines adaptations, permettant par exemple de gérer de façon plus performante les gros fichiers.

Je vais décrire une installation de Seafile sur Debian.

Malwares dans linux

Linux est sûr, mais pas parfait, en quelques jours AKAMAI puis SYMANTEC ont découvert des malwares sur Linux donc protéger vous (5 conseils pour améliorer la sécurité de votre PC Linux).

Linux est sûr, mais pas parfait, en quelques jours AKAMAI puis SYMANTEC ont découvert des malwares sur Linux donc protéger vous (5 conseils pour améliorer la sécurité de votre PC Linux).

Dans ces 2 malwares il y en a un qui peut organiser une attaque DDOS de plus de 150Gbps et l'autre vous protège des familles bien connues de logiciels malveillants.

Faire des sauvegardes : Snapshot

Un des intérêts de LVM, est de pouvoir créer des snapshots de volume sans perturber le fonctionnement de la machine, sans interruption de services.

Un des intérêts de LVM, est de pouvoir créer des snapshots de volume sans perturber le fonctionnement de la machine, sans interruption de services.

Parce que celui-ci est intelligent, donc il ne va pas copier l'intégralité du LV (volume logique) original.

Au contraire, il ne va stocker que les différences.

C'est pourquoi il est instantané et commence avec une occupation taille nulle.

A l’aide de simples scripts, l’automatisation des backups en est grandement facilité.

Je vais donc vous montrer comment faire des snapshots.

Urgent mettez vite à jour Firefox

Mettez à jour votre Firefox vers la version 39.0.3 d'urgence, une faille a été repéré dans le lecteur PDF ( les détails de la faille).

Mettez à jour votre Firefox vers la version 39.0.3 d'urgence, une faille a été repéré dans le lecteur PDF ( les détails de la faille).

Un site conçu spécialement peut déjà récolter des données et les transmettre à un autre serveur.

Sorti de RedHat entreprise linux 6.7

Si vous n'êtes pas prêt à passer à RHEL 7.x, la nouvelle RHEL 6.7 est pour vous.

Si vous n'êtes pas prêt à passer à RHEL 7.x, la nouvelle RHEL 6.7 est pour vous.

Il est livré avec de nouvelles fonctionnalités de sécurité du système et des outils de dépannage.

Red Hat a publié Red Hat Enterprise Linux (RHEL) 6.7.

Cette dernière version du système d'exploitation éprouvé et stable de Red Hat est prêt pour le téléchargement et le déploiement.

La suite de l'article zdnet.com

Comment faire une sauvegarde de base de données sur MySQL

Si vous utilisez un serveur MySQL avec des informations essentielles, vous pouvez sauvegarder ses bases de données périodiquement.

Si vous utilisez un serveur MySQL avec des informations essentielles, vous pouvez sauvegarder ses bases de données périodiquement.

Un outil en ligne de commande Linux appelé mysqldump vous permet de sauvegarder les bases de données MySQL sans avoir besoin d'arrêter un serveur MySQL.

mysqldump génère en sortie un fichier texte contenant une série de commandes MySQL qui représentent un instantané actuel des bases de données MySQL en cours de sauvegarde.

Le fichier de sortie de mysqldump peut facilement être comprimé ou crypté au besoin.

Dans ce tutoriel, je vais décrire comment sauvegarder un serveur MySQL avec mysqldump.

La document fondation annonce libre office 4.4.4

Berlin, le 30 Juin 2015 - the Document Foundation (TDF) annonce LibreOffice 4.4.4, la quatrième mise à jour mineure de la famille LibreOffice 4.4, avec plus de 70 corrections de LibreOffice 4.4.3.

Berlin, le 30 Juin 2015 - the Document Foundation (TDF) annonce LibreOffice 4.4.4, la quatrième mise à jour mineure de la famille LibreOffice 4.4, avec plus de 70 corrections de LibreOffice 4.4.3.

Les nouvelles fonctionnalités introduites par LibreOffice 4.4 sont répertoriés sur cette page wiki.

Comment défragmenter Linux ?

Il y a une idée reçue très répandue parmi les utilisateurs Linux que le système n'a pas besoin d'être défragmenté.

Il y a une idée reçue très répandue parmi les utilisateurs Linux que le système n'a pas besoin d'être défragmenté.

Cette situation découle de la réussite des systèmes de fichiers utilisés par la plupart des distributions, EXT2,3 et 4, JFS, XFS, ZFS, ReiserFS et BTRFS.

Tous ce vante de gérer de façons intelligentes et techniques l'allocation des fichiers dans les disques en minimisant le problème de fragmentation et disent qu'il n'y a pratiquement aucune raison de défragmenter même après de nombreuses années d'installation et désinstallation d'applications dans le même système.

La fragmentation peut être un problème pour les utilisateurs qui utilisent tous l'espace disques et qui ne peuvent pas offrir de nombreuses options d'allocation des fichiers.

Adresses ip multiples pour une interface sous centos ou équivalent

Les alias d'interface permettent à une interface d'avoir de multiples adresses IP.

Les alias d'interface permettent à une interface d'avoir de multiples adresses IP.

C'est utile quand on a besoin d'avoir plusieurs IP publique sur une seule interface.

Notez, un serveur Apache peut gérer plusieurs hosts virtuels avec une adresse IP unique.

Apache répond au nom de domaine fourni par le client dans l'en-tête HTTP.

Dans d'autres situations, on a besoin d'une IP externe pour chaque serveur qui utilise un port.

Je vais vous montrer comment mettre en place des alias d'interface sur Centos ou équivalent.

Adresses ip multiples pour une interface sous Debian ou équivalent

Les alias d'interface permettent à une interface d'avoir de multiples adresses IP.

Les alias d'interface permettent à une interface d'avoir de multiples adresses IP.

C'est utile quand on a besoin d'avoir plusieurs IP publique sur une seule interface.

Notez, un serveur Apache peut gérer plusieurs hosts virtuels avec une adresse IP unique.

Apache répond au nom de domaine fourni par le client dans l'en-tête HTTP.

Dans d'autres situations, on a besoin d'une IP externe pour chaque serveur qui utilise un port.

Je vais vous montrer comment mettre en place plusieurs IP sur une interface sur Debian ou équivalent.

Protéger ses données avec 5 outils de chiffrement sur Linux

Si vous pensez que vos données sont très précieuses, vous devriez certainement considérer leurs sécurités comme une priorité.

Si vous pensez que vos données sont très précieuses, vous devriez certainement considérer leurs sécurités comme une priorité.

Dans de plus en plus d'entreprises travaillant avec de multiples plates-formes, vous devez être prêt à travailler avec le chiffrement sur à peu près tous les systèmes d'exploitation disponibles, y compris Linux.

Mais quels sont les outils que vous devriez peut-être regarder?

Sur Ubuntu, vous trouverez la majorité des outils disponibles (dans les résultats de la recherche “chiffrement ou cryptage”) dans La logithèque Ubuntu (Ubuntu Software Center).

Je vais vous montrer 5 outils de chiffrement pour Linux.

Corbeille réseau

Avec Samba, il est possible de fournir une “corbeille réseau”, c'est en gros, un répertoire dans lequel on retrouvera les fichiers ou répertoires effacés par les utilisateurs.

Avec Samba, il est possible de fournir une “corbeille réseau”, c'est en gros, un répertoire dans lequel on retrouvera les fichiers ou répertoires effacés par les utilisateurs.

Pour l'installation, regardé Installation d'un serveur SAMBA 4, les modes sont aussi détaillés rôle member server, security ADS et rôle standalone, security USER.

Je montrerai également l'option de gestion des versions, puisqu'elle existe, pour le cas ou plusieurs fichiers du même nom viendraient à être supprimés à des dates différentes.

Dongle tv linux

Il y a plein de façons d'obtenir Linux sur un téléviseur, NODE, montre comment construire votre propre petit dongle que vous pouvez emporter partout avec vous.

Il y a plein de façons d'obtenir Linux sur un téléviseur, NODE, montre comment construire votre propre petit dongle que vous pouvez emporter partout avec vous.

Le dongle est alimenté par ODROID-W, un hub USB et Raspbian.

Vous aurez besoin de quelques compétences en soudure pour obtenir tout, mais une fois que vous aurez terminé, vous pouvez le connecter dans votre téléviseur avec un port HDMI, pas de câbles supplémentaires nécessaires.

Centos 7 beta disponible

Centos 7 i686 beta version disponible.

Centos 7 i686 beta version disponible.

Par ici le test

Microsoft ajoute le support de ssh dans PowerShell

Une prochaine version de Windows PowerShell permettra aux administrateurs de gérer les ordinateurs Windows et Linux via le protocole Secure Shell (mieux connu sous le nom SSH), grâce aux nouvelles fonctionnalités de Microsoft annoncés mardi.

Une prochaine version de Windows PowerShell permettra aux administrateurs de gérer les ordinateurs Windows et Linux via le protocole Secure Shell (mieux connu sous le nom SSH), grâce aux nouvelles fonctionnalités de Microsoft annoncés mardi.

Entre le support pour Linux et les contributions aux logiciels open-source, ces développements soulignent certains des récents changements majeurs dans la stratégie et la culture de Microsoft.

Lors d'un événement centré sur Azure sa plate-forme cloud, le PDG de Microsoft Satya Nadella avait déclaré l'amour de Linux, qui est une différence marquée de Steve Ballmer, qui l'avait appelé un “cancer”.

Par contre, pas de date de sortie claire, car il serait en phase de planification. source:itworld.com

vlan: sur centos ou autres machines de type RedHat

Je vais vous montrer comment mettre en place des VLANs sur un serveur centos.

Je vais vous montrer comment mettre en place des VLANs sur un serveur centos.

Qu'est ce qu'un VLAN ?

C'est un réseau local virtuel, communément appelé VLAN (pour Virtual Local Area Network), est un réseau informatique logique indépendant.

De nombreux VLAN peuvent coexister sur un même commutateur réseau.

Les VLAN présentent les intérêts suivants:

- Améliorer la gestion du réseau.

- Optimiser la bande passante.

- Séparer les flux.

- Segmentation : réduire la taille d'un domaine de broadcast

- Sécurité : permet de créer un ensemble logique isolé pour améliorer la sécurité.

Le seul moyen pour communiquer entre des machines appartenant à des VLAN différents est alors de passer par un ou plusieurs routeurs ou simplement de mettre en place les même VLAN sur le serveur.

Vlan : sur Debian ou Ubuntu

Je vais vous montrer comment mettre en place des VLANs sur un serveur Debian/Ubuntu.

Je vais vous montrer comment mettre en place des VLANs sur un serveur Debian/Ubuntu.

Qu'est ce qu'un VLAN ?

C'est un réseau local virtuel, communément appelé VLAN (pour Virtual Local Area Network), est un réseau informatique logique indépendant.

De nombreux VLAN peuvent coexister sur un même commutateur réseau.

Les VLAN présentent les intérêts suivants:

- Améliorer la gestion du réseau.

- Optimiser la bande passante.

- Séparer les flux.

- Segmentation : réduire la taille d'un domaine de broadcast

- Sécurité : permet de créer un ensemble logique isolé pour améliorer la sécurité.

Le seul moyen pour communiquer entre des machines appartenant à des VLAN différents est alors de passer par un ou plusieurs routeurs ou simplement de mettre en place les même VLAN sur le serveur.

Comment synchroniser android avec un PC sous Linux

Il est bien connu que la plate-forme Android repose lourdement sur Linux.

Il est bien connu que la plate-forme Android repose lourdement sur Linux.

Dans cet esprit, il est parfaitement logique que Android et Linux devraient être en mesure de communiquer de façon transparente sur le PC.

La plupart du temps, il le fait.

Vous pouvez facilement faire glisser et déposer des fichiers entre votre bureau et le périphérique Android.

Debian release 8.1 pour bientôt

Debian 8.1 est prévu pour le samedi 6 juin ...

Debian 8.1 est prévu pour le samedi 6 juin ...

Point D'acces Wifi

Nous allons transformer un raspberry pi sous raspbian en point d’accès wifi.

Nous allons transformer un raspberry pi sous raspbian en point d’accès wifi.

J’utilise pour cela un rapsberry pi b+ connectée à internet par une connexion filaire.

Moose Malware, il utilise des routeurs mal protégés pour frauder les Réseaux sociaux

Moose est suffisamment sophistiqué pour faire des détournements de DNS, DDoS et la pénétration du réseau profond … alors pourquoi perd il son temps sur Instagram?

Moose est suffisamment sophistiqué pour faire des détournements de DNS, DDoS et la pénétration du réseau profond … alors pourquoi perd il son temps sur Instagram?

Un nouveau ver exploitant les routeurs mal protégés, l'exploit n'est pas une vulnérabilité en soi, mais plutôt un simple brute force, selon des chercheurs de ESET.

Le malware, que les chercheurs ont baptisé Moose, pourrait être utilisé a de grandes fins.

Notamment le détournement de DNS, DDoS, et la pénétration du réseau profond, mais l’assaillant jusqu'à présent semble l'utiliser pour frauder les réseaux sociaux.

Moose Intercepte le trafic réseau non crypté et sa principale charge utile est un service de proxy générique.

Il pourrait être adapté à toutes sortes d'activités malveillantes.

Pourtant, jusqu'à présent, dans la mesure où les chercheurs peuvent le dire, il vient d'être utilisé pour voler des cookies HTTP sur les sites de réseaux sociaux pour ensuite effectuer des activités frauduleuses.

Rien d'aussi sinistre que le chantage ou le vol d'identité, dans l'esprit, la fraude serait centrée sur de faux “like”, “follow”, et la création de nouveaux comptes.

La suite : darkreading.com

5 conseils pour améliorer la sécurité de votre PC Linux

je suis tombé sur une news qui pourrait intéresser les utilisateurs Linuxiens pour sécuriser leur PC.

je suis tombé sur une news qui pourrait intéresser les utilisateurs Linuxiens pour sécuriser leur PC.

Il y a beaucoup de serveurs Linux sur le net.

En conséquence, les cyberescrocs ont appris à pirater les serveurs Linux à l'échelle industrielle pour voler à la fois l'espace de stockage et la bande passante.

Avec ces serveurs piraté, ils poussent des logiciels malveillants, le spam, les escroqueries et les campagnes de phishing sur les utilisateurs à travers le monde.

Bien sûr, la grande majorité des victimes qui se font attaquer ou infectés via les serveurs corrompus sont sur un PC avec Windows.

Si vous exécutez un PC Linux, la vie peut être beaucoup plus calme, environ 2% des ordinateurs de bureau dans le monde entier.

Être dans une petite minorité signifie que vous n'avez pas encore attiré beaucoup l'attention des cybercriminels, qui font déjà d'énormes quantités d'argent de l'écosystème Windows.

Mais est-ce suffisant pour se considérer en sécurité ?

Nacked security propose 5 conseils pour sécuriser votre PC.

rôle standalone, security USER

Je vais vous montrer une des configurations de samba le rôle

Je vais vous montrer une des configurations de samba le rôle standalone quand on veut faire un serveur de partage de fichiers.

Pour l'installation, regardé Installation d'un serveur SAMBA 4, car l'article est basé sur cet article.

J'ai réalisé c'est article sur une machine Debian 8 Jessie

rôle member server, security ADS

Je vais vous montrer une des configurations de samba le rôle

Je vais vous montrer une des configurations de samba le rôle member server, quand on veut faire un serveur de partage de fichier avec l'authentification dans un domaine windows existant, en gardant la possibilité de créer des logins locaux.

Pour l'installation, regardé Installation d'un serveur SAMBA 4, car l'article est basé sur cet article.

Installation : samba 4

Samba, permet à des ordinateurs Unix/Linux de mettre à disposition des imprimantes et des fichiers dans des réseaux Windows, en mettant en œuvre le protocole SMB/CIFS de Microsoft Windows et inversement.

Samba, permet à des ordinateurs Unix/Linux de mettre à disposition des imprimantes et des fichiers dans des réseaux Windows, en mettant en œuvre le protocole SMB/CIFS de Microsoft Windows et inversement.

Depuis décembre 2012 Samba 4 supporte le côté serveur dans un environnement Active Directory utilisé par Windows 2000.

Il est ainsi possible de joindre complètement des clients Windows à un domaine et effectuer des opérations d'ouverture de session.

Pour cela, il inclut un serveur LDAP et un centre de distribution de clés Kerberos (KDC).

Et tout ça sous licence GNU GPL 3

Donc, je vais montrer comment installer SAMBA 4 depuis les Dépot Git de SAMBA.

Réplication mysql

La réplication MySQL permet :

La réplication MySQL permet :

- d'assurer une redondance sur une ou plusieurs bases de données avec des solutions de Haute disponibilité (ipvsadm, corosync, etc) et donc de ne jamais perdre des données.

- de mettre en place de la répartition de charge sur les requêtes, par exemple vous avez des statistiques générés sur un portail tous les X secondes, une réplication master/slave peut servir a déchargé la base principale qui récoltera les données.

La base esclave nous servira à faire les statistiques, mais on peut aussi assurer ceci avec des solutions de haute disponibilité.

Donc, je vais vous montrer les 2 types de réplication possible sur MySQL master/slave et master/master

Asterisk : Les problèmes rencontrés

Voici les problèmes que j'ai rencontrés sur Asterisk et leurs solutions sur des serveurs en production.

Voici les problèmes que j'ai rencontrés sur Asterisk et leurs solutions sur des serveurs en production.

VOIP : Exemple de fichier de configuration XML

Voici, quelques exemples de fichier de configuration de poste SNOM, que vous pouvez mettre dans un serveur TFTP

Voici, quelques exemples de fichier de configuration de poste SNOM, que vous pouvez mettre dans un serveur TFTP

VOIP: Convertir un mp3 au format ulaw

Vous Voulez convertir des MP3 au format ulaw pour :

- mettre une musique d'attente

- mettre un menu vocal

- un répondeur, etc

Bien sûr, en respectant les droits d'auteurs et producteur.

Asterisk: mise en place du service tftp

Le service TFTP, permet au serveur de contenir les fichiers de configuration de tous les téléphones ou de la gamme de téléphone, pour facilité encore une fois le déploiement.

Le service TFTP, permet au serveur de contenir les fichiers de configuration de tous les téléphones ou de la gamme de téléphone, pour facilité encore une fois le déploiement.

Asterisk: mise en place du service ntp

Il peut être pratique d'installer un serveur NTP sur un réseau VOIP, pour par exemple aider les téléphones à récupérer la bonne heure, cela nous simplifie le déploiement

Il peut être pratique d'installer un serveur NTP sur un réseau VOIP, pour par exemple aider les téléphones à récupérer la bonne heure, cela nous simplifie le déploiement

Asterisk: mise en place du service dhcp

Il peut être pratique d'installer un serveur DHCP sur un réseau VOIP, pour par exemple aider les téléphones à prendre leurs fichier de configuration, cela nous simplifie le déploiement

Il peut être pratique d'installer un serveur DHCP sur un réseau VOIP, pour par exemple aider les téléphones à prendre leurs fichier de configuration, cela nous simplifie le déploiement

Asterisk : Installation

est un PBX (Private Branch Exchange) est un système de gestion téléphonique sous double licence GNU GPLv2 et propriétaire.

est un PBX (Private Branch Exchange) est un système de gestion téléphonique sous double licence GNU GPLv2 et propriétaire.

Il permet, entre autres, la messagerie vocale, les files d'attentes, les agents d'appels, les musiques d'attentes et les mises en garde d'appels, la distribution des appels.

Il est possible également d'ajouter l'utilisation des conférences par le biais de l'installation de modules supplémentaires.

Je vais vous montrer comment j'installe Asterisk à partir des dépôts sur Centos et parce que je ne suis pas expert en VOIP, mais je me débrouille avec l'interface FreePBX, je vous monterai aussi l'installation de FreePBX.

OpenVPN : Installation

Aujourd'hui, les derniers exemples de nos dirigeants nous donnent encore une très bonne raison d'utiliser OpenVPN, mais principalement il va permettre d'anonymiser les connexions d'un utilisateur (chambre d'hôtel, télé-travail, de passer un serveur proxy un peu chiant

Aujourd'hui, les derniers exemples de nos dirigeants nous donnent encore une très bonne raison d'utiliser OpenVPN, mais principalement il va permettre d'anonymiser les connexions d'un utilisateur (chambre d'hôtel, télé-travail, de passer un serveur proxy un peu chiant

Comme vous pouvez le voir dans mes exemples, il y a pleins de raison d'utiliser ce genre d'outils, mais pour moi la vraie raison sa licence GNU GPL ce qui est à mon sens la liberté

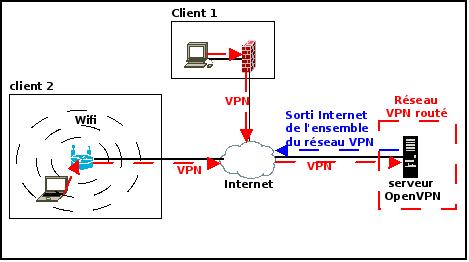

OpenVPN : configuration tun avec authentification PAM

Il y a tellement de configuration différente d'OpenVPN, selon les besoins, je vous présente une configuration le mode TAP(routé).

Il y a tellement de configuration différente d'OpenVPN, selon les besoins, je vous présente une configuration le mode TAP(routé).

Qui peut être intéressante, en plus il y a une partie authentification qui se fait directement sur le serveur avec le module PAM, que j'ai ajouté.

Voici, le schéma de principe suivant

Avec c'est article vous obtiendrez un réseau sécurisé, votre sorti Internet sera celle de votre serveur OpenVPN et les différents clients pourront se voir.

Pour l'installation, la génération et gestion des certificats, je vous invite ici.

Augmenter l'espace d'un Volume logique

Un des intérêts de LVM, est de pouvoir augmenter la taille d'un volume sans perturber le fonctionnement de la machine et sans interruption de services.

Si votre groupe de volume n'est pas suffisant, mais que vous venez de rajouter un disque ou de l'espace disque sur une VM pour agrandir votre volume, comment ajouter cette espace à votre partition lvm?

Un des intérêts de LVM, est de pouvoir augmenter la taille d'un volume sans perturber le fonctionnement de la machine et sans interruption de services.

Si votre groupe de volume n'est pas suffisant, mais que vous venez de rajouter un disque ou de l'espace disque sur une VM pour agrandir votre volume, comment ajouter cette espace à votre partition lvm?

(INITRAMFS): ALERT! /dev/disk/by-uuid/<UUID> does not exist

Le système n'est pas arrivé à monter les partitions LVM, vous vous retrouvez avec un prompt (initramfs), voici ce qui m'a permis de résoudre le problème.

Le système n'est pas arrivé à monter les partitions LVM, vous vous retrouvez avec un prompt (initramfs), voici ce qui m'a permis de résoudre le problème.

Agrégation de liens: debian et ubuntu

L'agrégation de liens est une notion de réseau informatique, le but étant de regrouper plusieurs ports réseau comme s'il s'agissait d'un seule.

L'agrégation de liens est une notion de réseau informatique, le but étant de regrouper plusieurs ports réseau comme s'il s'agissait d'un seule.

Les avantages étant :

- D'accroitre le débit au-delà des limites d'un seul lien

- Éventuellement de faire en sorte que les autres ports prennent le relai si un lien tombe en panne (redondance).

J'ai pu le dire au-dessus, c'est une notion réseau, mais sur un serveur, cela peut être utile surtout pour assurer une redondance quand il y a un enjeu de haute disponibilité.

Dans Linux, il existe 6 modes d'agrégations de liens.

Agrégation de liens: centos (Red-hat)

L'agrégation de liens est une notion de réseau informatique, le but étant de regrouper plusieurs ports réseau comme s'il s'agissait d'un seule.

L'agrégation de liens est une notion de réseau informatique, le but étant de regrouper plusieurs ports réseau comme s'il s'agissait d'un seule.

Les avantages étant :

- D'accroitre le débit au-delà des limites d'un seul lien

- Éventuellement de faire en sorte que les autres ports prennent le relai si un lien tombe en panne (redondance).

J'ai pu le dire au-dessus, c'est une notion réseau, mais sur un serveur, cela peut être utile surtout pour assurer une redondance quand il y a un enjeu de haute disponibilité.

Dans Linux, il existe 6 modes d'agrégations de liens.

Ajouter Tor à notre point d’accès Wifi n'est pas très compliqué.

Ajouter Tor à notre point d’accès Wifi n'est pas très compliqué.